Retour sur la Black Hat Europe 2022

- La Black Hat, qu’est-ce que c’est ?

- Briefings – Keynote 1

- Briefings – Aikido

- Briefings – Strategies for World-Class Security Operations

- Briefings – Aftermath of social pentest

- Briefings – Thresholds are for old threats

- Pour conclure

Il y a quelques mois, j’apprenais qu’une collègue allait tenir une conférence à la Black Hat. Une histoire de Machine Learning qui améliorerait le niveau de détection du SOC ; mais j’y reviendrai. La Black Hat, un nom qui sonne prestigieux à mes oreilles, mais assez obscur. Et pour l’occasion, Néosoft a accepté de m’y envoyer pour soutenir cette collègue, et également participer à la partie Briefing de la Black Hat. J’en avais déjà entendu parler, mais des salons portés sur la cybersécurité, il y en a quelques-uns, donc je n’étais pas vraiment sûr à quoi m’attendre. Alors ni une, ni deux, je me suis penché sur l’événement pour préparer les deux jours sur place.

La Black Hat, qu’est-ce que c’est ?

Le terme de Black Hat ne m’est pas inconnu, loin de là. Il s’agit d’un terme pour désigner les pirates informatiques mal intentionnés. Mais outre ces hackers, la Black Hat est depuis 1997 une société fondée par Jeff Moss (aussi fondateur de la DEF CON) qui organise des forums où de nombreux experts viennent faire des conférences, présenter les nouvelles tendances, quelques formations aussi, le tout porté sur la cybersécurité.

Il existe aujourd’hui 3 versions de ce salon aux USA, en Asie, et en Europe. C’est cette dernière qui nous intéresse, et qui a lieu depuis quelques années à Londres, début décembre dernier.

Nous sommes donc allés à Londres avec une partie de notre équipe Cyberdéfense, notamment pour participer aux Briefings. La Black Hat se divise en 3 activités :

- les Briefings,

- les Trainings,

- et l’Arsenal.

La première partie se concentre sur les deux derniers jours, et propose plusieurs dizaines de conférences traitant de différents sujets (Malware, Cloud, Crypto, Machine Learning, etc.). Les Trainings, comme le nom l’indique, sont des formations techniques allant des dernières techniques de pentest ou d’exploitations de vulnérabilités à la construction et défense d’un système SCADA. Ils sont proposés sur les 4 jours que dure l’évènement. L’Arsenal, quant à lui, est un espace réservé aux démonstrations.

Briefings – Keynote 1

La Black Hat a débuté le mercredi matin par une keynote d’ordre générale animée par Daniel CUTBERT. Ce dernier nous a proposé d’ouvrir le salon avec une réflexion qui peut surprendre à première vue, mais qui est plus pertinente qu’elle ne peut le paraître :

THINK ABOUT TIME

En effet, le temps est un élément plus que central dans la sécurité informatique. On peut le constater rapidement lors qu’on analyse quelques indicateurs types : le temps moyen entre les défaillances (TMD ou MTBF en anglais), le temps moyen de réparation (TMR ou MTTR en anglais), la disponibilité (notamment calculée avec la formule TMD/(TMD+TMR)), temps de réponse aux demandes clients, etc.

Aujourd’hui, nous utilisons principalement le temps pour évaluer le bon fonctionnement de nos services. Réduire ces différents indicateurs temporels ne nous permet pas seulement de gagner en satisfaction client, cela permet également de diminuer les risques. En réduisant les délais, on réduit les préjudices. Prenons l’exemple d’un rançongiciel. Si une entreprise met 5 jours à restaurer une sauvegarde de ses données, mais que l’attaquant demande de payer la rançon en 3 jours, lorsque l’entreprise sera attaquée, il y aura un trou dans la balance. La direction de l’entreprise prendra rapidement le parti de payer, ce qui, vous vous en doutez, est fortement déconseillé par tous les professionnels de la cybersécurité.

Après ce petit discours d’ouverture, avec les collègues de Cyberdéfense, nous nous sommes répartis certaines conférences qui nous semblaient intéressantes, mais se déroulant aux mêmes horaires. Nous nous sommes donc séparés pour optimiser notre venue.

Briefings – Aikido

Tandis que certains des collègues se rendaient dans l’Arsenal pour assister à quelques démonstrations ou échanger avec des éditeurs, je me suis dirigé vers une salle de Briefing où Or YAIR, de la société SafeBreach, présentait son produit Aikido. Cet outil permet de mettre en avant une nouvelle génération de menaces sur les solutions de sécurité pour terminaux (autrement appeler EDR).

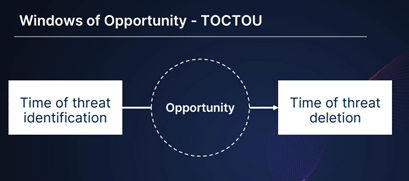

Think about time. La réflexion de Daniel CUTBERT lors de la keynote d’ouverture n’était peut-être pas si anodine, puisque Aikido s’appuie sur une vulnérabilité TOCTOU (Time Of Check – Time Of Use). Cette technique utilise une vulnérabilité sur un décalage de temps entre le moment où une condition est vérifiée, et le moment où cette même condition est utilisée. Un attaquant peut l’exploiter pour contourner les contrôles de sécurité en modifiant le système ou l’environnement.

De l’autre côté, nous avons les EDRs avec un superpouvoir très spécial : la possibilité de supprimer n’importe quel fichier sur un système, quels que soient les privilèges requis pour le supprimer. Ils ont cette capacité parce que n’importe quel fichier sur le système pourrait potentiellement être malveillant, ils doivent donc prendre les mesures si nécessaires. Or les principaux produits EDR demandent à l’utilisateur quand il souhaite supprimer un fichier détecter en tant que Malware. Il y a alors un délai entre le temps de détection et le moment où la menace est supprimée.

En couplant cette technique TOCTOU avec les droits particuliers des EDR, M. YAIR arrive à transformer ces solutions de sécurité en Malware de type Wiper.

Aikido – dont le nom a été choisi en référence directe à l’art martial japonais fondé sur l’exploitation des mouvements et de la force des adversaires pour les retourner contre eux – est capable de demander à l’EDR d’effacer en son nom un ou plusieurs dossiers d’un disque dur, ce qui a pour conséquence de supprimer tous les fichiers sur le système sans privilège particulier.

La présentation a été suivie d’une démonstration en direct, et nous n’avons que pu constater l’efficacité de l’outil. Et les deux jours de conférence ne faisaient que commencer !

Briefings – Strategies for World-Class Security Operations

Une autre conférence intéressante nous a été présentée par Kathryn KNERLER de la société Mitre et Carson ZIMMERMAN de Microsoft, sur les 11 stratégies à adopter afin de monter un service SOC.

Il s’agit d’une deuxième édition d’un ouvrage publié par Mitre il y a quelques années et qui a été remis au goût du jour par les auteurs, forts de leurs nombreuses années d’expériences et de travaux sur le sujet.

Les principales stratégies restent cependant inchangées. On retrouve notamment :

- Donner l’autorité nécessaire aux SOCs pour qu’ils puissent réaliser leur mission à travers l’organisation. En effet, la remise en cause son autorité est un élément qui freine bons nombres de projets au sein d’un SOC.

- L’importance de recruter une équipe qualifiée. Cette stratégie a été enrichie lors de la réédition de l’importance de garder et faire grandir ces talents, notamment à travers des formations appropriées.

- Sélectionner et collecter les bons enregistrements. La donnée collectée est la richesse d’un SOC. Bons nombres de clients demandent de collecter tous les logs possibles et imaginables, mais ça va à l’encontre de la performance. Il faut tenir compte de la valeur relative des différents types de données, tel que les sondes réseaux, les systèmes hôtes, les ressources cloud ou encore applications. Une bonne stratégie de collecte est un juste milieu entre trop peu de données et donc ne pas avoir les informations suffisantes pour la détection, et trop de données à tel point que les outils et analystes sont submergés.

Deux nouvelles stratégies ont fait leur apparition dans cette réédition :

- Mesurer la performance afin de l’améliorer. Cette stratégie passe par la création et le suivi d’indicateurs spécifiques pour identifier ce qui fonctionne bien, et ce qui peut être amélioré. Cela inclut notamment des objectifs orientés business, des indicateurs sur les sources de log et la collection, du reporting, etc.

- Étendre les fonctionnalités d’un SOC à d’autres services de cybersécurité. Plusieurs services peuvent se rattacher au SOC : le threat hunting, purple team, analyse forensic, etc. Tous ces services peuvent améliorer les capacités d’un SOC et sa capacité à détecter des menaces plus sophistiquées.

Nos équipes se sont inspirés du premier ouvrage afin de redessiner leur organisation et ce que j’ai pu voir depuis un an de mission confirme que l’application de ces stratégies permet d’aller dans le bon sens.

Briefings – Aftermath of social pentest

Avec certains collègues, nous avons par la suite assisté à une conférence présentée par Ragnhild ‘’Bridget’’ SAGENG de OCD qui parlait de l’ingénierie sociale ainsi que le phishing, et leur impact psychologique sur les victimes.

Le phishing a pour but d’utiliser un appât afin de pousser une victime à suivre un lien malveillant. Plusieurs campagnes de ce type d’attaque sont organisées par des entreprises avec des appâts un peu trop sensibles :

- Proposition d’une prime Covid aux couleurs de l’entreprise

- Proposition d’une aide aux étudiants dans le besoin par une université

- Refus de vacances à un salarié

Pendant la séance, M. SAGENG rappelle bien que n’importe qui peut se faire avoir par un courriel bien tourné (en fonction du sujet, du moment où la victime le reçoit, du niveau de stress, etc.) Elle appuie son propos en donnant l’exemple d’un test effectué à IISA – une conférence de sécurité réputée – où 66% des victimes pourtant professionnelles dans le domaine ont cliqué sur le lien du courriel !

Le problème qui se pose ensuite est comment réagir auprès des victimes. Que ce soit dans le cadre d’une campagne de test, ou en réponse à une vraie attaque par phishing, l’impact psychologique d’avoir échoué est lourd pour la victime. Et même si cette dernière réussie le test, le sentiment de s’être fait duper peut s’apparenter à celui de s’être fait arnaquer. Il faut également prendre en compte que chacun va réagir différemment à un pentest social.

One individual failing as social engineering test is not an indication of the individual’s failure, it is the indication of a system failure. If one individual fails, everyone can fail as well.

Tinker Secor, Hacker

Ce qui est important finalement, c’est de comprendre que le fait de cliquer sur un lien de phishing est une erreur d’entreprise avant tout et qu’il faut donc prendre le temps de capitaliser sur ces exercices et surtout de bien débriefer avec les collaborateurs.

Briefings – Thresholds are for old threats

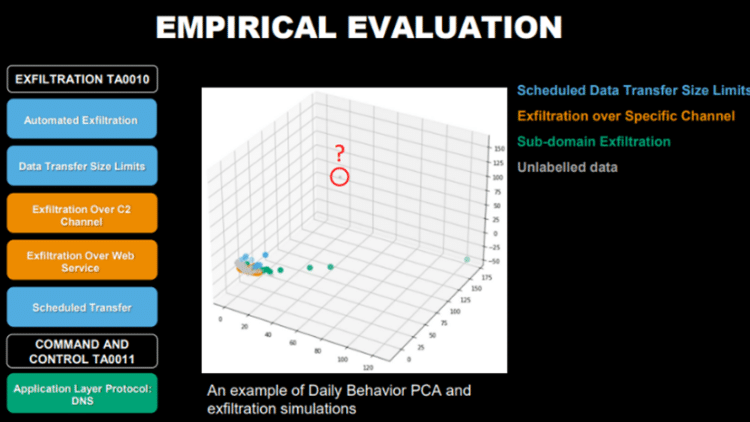

Enfin, je termine par la conférence pour laquelle nous sommes tous venus à Londres, celle de notre collègue, Carole BOIJAUD sur l’utilisation du Machine Learning dans la détection au sein d’un SOC. Nous sommes évidemment tous présents pour la soutenir bien que nous avions déjà assisté plusieurs fois à sa présentation.

L’idée est que la détection via des seuils est assez bancale. Pour de la fuite de données, un attaquant peut simplement diviser les volumes en petit paquet inférieur au seuil de détection ; pour du bruteforce, se limiter à un certain nombre de tentatives par heure, par jour ;, etc. Nous devions donc réfléchir à un nouveau système de détection.

Carole nous présente dans un premier temps le contexte de son étude. Le SOC de notre client, qui fait partie d’un des plus gros en termes de volumétrie : quelques 250 000 utilisateurs, plus de 300 000 EPS (évènements par seconde), et presque 4 Petabytes de données collectées par an !

Avec ce volume, certains algorithmes de Machine Learning peuvent facilement identifier des comportements anormaux. Après un rapide rappel des bases de l’intelligence artificielle, le Machine et Deep Learning, Carole nous explique en détail la méthodologie choisie et passe à la démonstration qui convint l’assistance. Avec son modèle, nous avons réussi à détecter des fuites de données basées sur des anomalies comportementales. Il y a toutefois toujours un travail d’analyse à faire puisque nous avons notamment remonté un faux positif lié au site d’un grand acteur du transport ferroviaire. Détecté comme une exfiltration de donnée, le site envoyait légitimement un nombre impressionnant de requêtes.

Le développement d’un algorithme de Machine Learning pour la détection peut donc être bénéfique à un SOC. Il a permis d’augmenter notre capacité de détection, notamment sur des détections comportementales. L’algorithme est également flexible et peut s’adapter à notre contexte. En revanche, il nécessite d’avoir les ressources adéquates pour le développement et le maintien, ainsi que du temps pour le faire.

Pour conclure sur Black Hat Europe 2022

Les deux jours de Briefing se sont terminés sur une Keynote finale sur le changement. L’industrie de la cybersécurité a environ 40 ans ; nous sommes donc la seconde génération dans ce domaine. Il y a eu bien des changements au cours des dernières décennies. Le contexte a évolué, l’impact et le focus ont changé.

Dans le passé, on se concentrait sur la confidentialité des données, puis la disponibilité a pris une part plus importante dans les scenarii de menace, puis c’était au tour de l’intégrité des données. Aujourd’hui, le monde de la cybersécurité se concentre sur ces 3 aspects.

Pour autant, nous sommes loin d’être à la hauteur des menaces. En 2022, le cybercrime aura coûté environ 7 milliards de dollars à l’économie mondiale. Pour y faire face, l’industrie de la cybersécurité est estimée à 156 millions de dollars.

Les assurances sont plus que jamais engagées dans le domaine ; le gouvernement aussi.

Nous allons dans le bon sens, mais du chemin reste à parcourir.

L’objectif initial était d’accompagner notre client qui allait partager leurs travaux sur le Machine Learning. Ils voulaient tirer profit des différents retours qu’ils pouvaient avoir ; et éventuellement identifier des personnes et/ou entreprises qui puissent leur permettre d’aller plus loin.

Mais j’ai pu aussi découvrir ce qu’était un salon de cybersécurité, d’autant plus aussi réputé que la Black Hat. L’expérience a été plus qu’enrichissante et j’espère vous en avoir donné une.