L’essor des solutions SASE : vers une convergence entre cybersécurité et réseau

Sommaire

- Les facteurs d’émergence du SASE

- Le SASE : une réponse unifiée aux enjeux des entreprises

- Les fonctionnalités du SASE

- Le marché et ses perspectives

- Freins et défis de l’adoption

- Conclusion

La transformation numérique rapide des entreprises continue sa lancée et fait émerger plusieurs tendances majeures :

- Généralisation du cloud, dont les dépenses ont dépassé le « on-premise » depuis 2019

- Essor durable du télétravail, fortement accéléré par la crise sanitaire

- Démocratisation des objets connectés (IoT), notamment dans l’industrie ou la santé

- Arrivée de la 5G qui permet de nouveaux usages

En déplaçant les données, applications, matériels et utilisateurs en dehors du périmètre traditionnel, ces évolutions constituent de réels défis pour les équipes IT en décuplant les surfaces d’attaques, les scénarios d’exploitation à couvrir et multipliant les liens VPN et appliances à maintenir. C’est pour répondre à tous ces défis que le modèle SASE (Secure Access Service Edge) émerge pour faire converger les fonctions réseau et de cybersécurité dans des solutions unifiées.

Les facteurs d’émergence du SASE

L’essor du télétravail

La généralisation du télétravail apporte de nouveaux challenges : les utilisateurs doivent pouvoir se connecter aux applications et aux données de l’entreprise depuis de nouveaux contextes, hors du périmètre historique, sans dégradation des performances et tout en respectant les politiques de sécurité établies.

La migration vers le Cloud

L’adoption du Cloud ne cesse de progresser par rapport aux déploiements traditionnels « on premise ». Cette adoption s’explique par des coûts d’investissement et d’exploitation mieux maîtrisés, une scalabilité accrue et une meilleure adéquation avec la mobilité des utilisateurs et des données. Malgré ses avantages, elle soulève des enjeux d’interopérabilité avec les infrastructures historiques et de protection des données et applications dans des environnements distribués.

IoT & 5G

L’internet des objets (IoT) fait exploser le nombre de terminaux connectés au réseau (caméras, capteurs industriels, badgeuses …). Ces objets collectent et transmettent de grandes quantités de données, souvent en temps réel et souvent dans des contextes dispersés géographiquement, hors du périmètre traditionnel (chez les clients, sur le terrain, dans des véhicules …) notamment grâce à la 5G. Ils complexifient les topologies réseau en multipliant les points de connexion et augmentent grandement les surfaces d’attaques potentielles. L’intégration de ces nouveaux terminaux au cœur des chaînes de production accroît l’impact potentiel qu’aurait leur compromission.

Nouvelles surfaces d’attaques

Ces nouvelles tendances en entreprise augmentent significativement la surface d’attaque des entreprises :

- Cloud : exposition accrue sur internet d’applications ou d’APIs jusqu’alors hébergées en interne, risques d’erreurs de configuration lors de la migration vers ces nouveaux outils complexes

- Télétravail : utilisation de terminaux (parfois non gérés) depuis des réseaux domestiques ou publics non maitrisés, ouvertures d’accès distants supplémentaires depuis Internet (VPN, accès applicatifs)

- IoT : prolifération d’équipements aux systèmes d’exploitation peu sécurisés, rarement patchables et souvent hors du périmètre traditionnel de l’entreprise (capteurs mobiles, sites clients etc …)

En somme, avec ces transformations, plus de lieux, de terminaux, de réseaux et de services sont exposés, souvent hors du contrôle direct des équipes IT, mais qui doivent toujours répondre aux besoins réglementaires et aux exigences de la politique de sécurité de l’entreprise.

Limites des architectures traditionnelles

Les architectures traditionnelles, axées notamment sur la sécurité périmétrique de data centers physiques centralisés sont parfois limitées en performances et en scalabilité par l’utilisation d’appliances physiques coûteuses qui peuvent rapidement devenir des goulots d’étranglement du réseau et nécessitent d’être multipliées à l’ajout de nouveaux sites distants. La sécurité de ces architectures est souvent basée sur l’emplacement réseau, ou la confiance repose sur le fait d’être « à l’intérieur » du périmètre du réseau, ce qui va à l’encontre des modèles « Zero Trust » et peut faciliter les attaques par mouvement latéral.

Le SASE: une réponse unifiée aux enjeux des entreprises

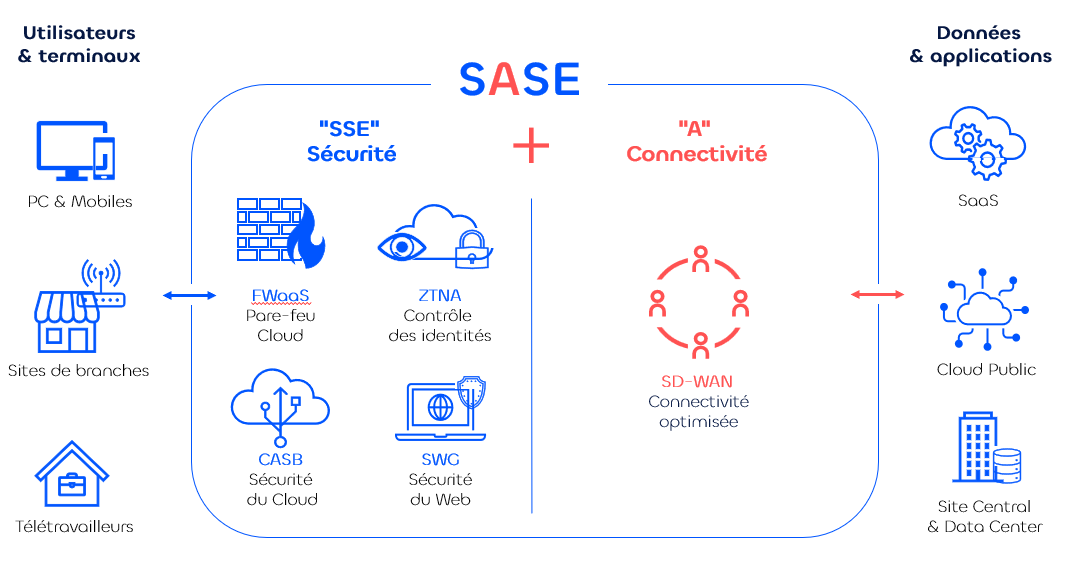

Le Secure Access Service Edge (SASE) est une architecture qui combine les fonctions de cybersécurité et de connectivité dans une solution unique, permettant un accès sécurisé et optimisé aux ressources de l’entreprise, où que soient les utilisateurs et les appareils. Le concept de « SASE » a été défini en 2019 par des analystes de Gartner pour désigner l’émergence de cette approche observée chez les fournisseurs réseau et de sécurité. Bien que le concept ait pu paraitre flou à ses débuts, il a été mieux défini et normalisé par la MEF.

Les fonctionnalités du SASE

SD-WAN (Software-Defined WAN)

Le SD-WAN constitue la brique « connectivité » du SASE et assure un accès performant, adaptable et résilient aux applications. Le SD-WAN permet de connecter les utilisateurs et les sites à l’ensemble des ressources, où qu’elles se trouvent, tout en optimisant l’utilisation des connexions disponibles pour assurer la performance et la résilience aux pannes du réseau. Pour cela il délivre de l’agrégation de liens, la sélection dynamique de chemin, la priorisation applicative, la correction d’erreurs et des mécanismes de reprise automatique en cas de panne.

SWG (Secure Web Gateway)

Le SWG est une brique « sécurité » du SASE, il filtre, contrôle et protège les accès web des utilisateurs de manière centralisée. Il assure le filtrage d’URL et de contenu, permet de bloquer les sites malveillants, de prévenir les fuites de données et d’appliquer la politique d’accès à internet de l’entreprise à tout moment.

FWaaS (Firewall as a Service)

Le FWaaS est une brique « sécurité » du SASE. C’est un pare-feu cloud qui inspecte, analyse et filtre les flux réseaux pour garantir l’application uniforme de la politique de sécurité de l’entreprise en garantissant que seuls les échanges légitimes transitent sur le réseau. Il délivre toutes les fonctionnalités d’un pare-feu nouvelle génération, comme l’inspection profonde des paquets (DPI), la prévention d’intrusion (IPS), ou la détection de malware.

CASB (Cloud Access Security Broker)

Le CASB est le pilier de la sécurité des applications Cloud. C’est un intermédiaire entre les utilisateurs/terminaux et les applications Cloud (SaaS, IaaS, PaaS) qui centralise et renforce la sécurité des services Cloud utilisés par l’organisation. Il offre des fonctionnalités de visibilité (découverte du shadow IT, monitoring des activités cloud, analyse de risques des applications exposées), de protection des données (classification automatique des données sensibles, chiffrement des données en transit et au repos, prévention des fuites de données (DLP)), de protection des menaces (détection d’anomalies comportementales, protections contre les malwares) et de conformité (audit et reporting : RGPD, NIS2, DORA).

ZTNA (Zero Trust Network Access)

Le ZTNA est un modèle de sécurité réseau basé sur le principe « Never trust, Always Verify » (Ne jamais faire confiance, toujours vérifier). Il se différencie du modèle traditionnel de sécurité périmétrique en appliquant une vérification continue de chaque utilisateur et appareil. En continu, il assure l’authentification forte, gère les identités de manière centralisée et évalue le contexte (géolocalisation, mode d’accès utilisé) et la posture de sécurité des appareils (conformité de l’OS, des versions logicielles, détection des compromissions). Il évalue les requêtes d’accès aux ressources en fonction des politiques de sécurité, de l’identité de l’utilisateur, de sa posture, sa localisation et son terminal, et donne (ou non) une autorisation fine et contextuelle à l’application demandée. S’il détecte un changement contextuel (désactivation de l’antivirus, bascule sur un réseau non sécurisé par exemple) qui remet en cause ces autorisations, il les retire ou les réduit.

En combinant ces briques, le modèle SASE fait évoluer les architectures réseaux en intégrant nativement sécurité et connectivité et en permettant une gestion centralisée des politiques de sécurité qui s’adapte dynamiquement au contexte de l’utilisateur et du terminal pour répondre aux enjeux de la décentralisation des ressources et des utilisateurs qu’on observe dans les entreprises.

Le marché et ses perspectives

Un marché à la croissance soutenue

Le marché du SASE est en plein essor, porté par des besoins croissants en matière de flexibilité, de performance et de sécurité pour les effectifs et les applications distribués. Selon plusieurs cabinets d’analystes, il devrait poursuivre une trajectoire de croissance significative à moyen terme. Gartner estime notamment que le marché global du SASE devrait atteindre 15 Mds de dollars en 2025 et continuer de croitre à hauteur de 26% pendant les 5 prochaines années.

Aujourd’hui le modèle SASE le plus courant sur le marché est un modèle « bi-fournisseur », ou une brique réseau (SD-WAN) et une brique de sécurité (SSE) d’éditeurs distincts sont couplées ensemble. Toutefois, la tendance future attendue est l’adoption accrue des plateformes SASE de fournisseurs uniques et l’abandon progressif du modèle « bi-fournisseur », à mesure de l’amélioration des plateformes tout-en-un et de la collaboration renforcée entre les équipes sécurité et réseau.

Les principaux acteurs du marché SASE

Le marché du SASE est actuellement dominé par une poignée de grands acteurs de la cybersécurité et des réseaux, qui se sont appuyés sur leurs offres existantes pour répondre à cette nouvelle demande. Une consolidation est d’ailleurs observée, les six principaux fournisseurs détenant 71 % des parts de marché en fin 2024, soit une augmentation de sept points par rapport à l’année précédente selon Dell’Oro.

Parmi les leaders du marché, on retrouve :

- Palo Alto Networks : Cet acteur majeur de la cybersécurité a réussi sa transition vers le SASE avec son offre Prisma SASE. L’entreprise est reconnue comme un leader du SASE dans le Magic Quadrant de Gartner depuis 3 années consécutives, se distinguant par sa vision complète et sa capacité d’exécution.

- Netskope : Leader dans le Magic Quadrant de Gartner depuis 2024, Netskope se distingue par ses solides capacités en matière de sécurité des données et de protection contre les menaces avec son offre Netskope One.

- Cato Networks : Souvent cité pour son approche « pure-player » du SASE, Cato Networks est considéré comme un leader par Gartner depuis 2024, soulignant la pertinence de sa plateforme cloud native Cato SASE Cloud.

- Fortinet : Également un leader reconnu en 2025, Fortinet propose une approche de SASE unifié avec le FortiSASE, intégrant étroitement ses capacités SD-WAN et de sécurité au sein de son système d’exploitation FortiOS.

Les autres notables acteurs du marché :

- Versa Networks : En tant que Pionner du marché SD-WAN, Versa a rapidement pivoté vers le SASE et est aujourd’hui considéré comme un challenger du marché avec son offre Versa Secure Access Fabric (VASF).

- Cisco : Avec une forte expérience historique en WAN/SD-WAN et une base de clients fidèles, Cisco est considéré comme un challenger sur le marché du SASE, notamment avec sa plateforme Cisco Universal ZTNA.

- Zscaler : Considéré comme un pionnier et un leader sur le segment du Security Service Edge (SSE), une composante essentielle du SASE, Zscaler est vu comme un visionnaire du SASE avec sa plateforme Zero Trust SASE

- Cloudflare : Grâce à sa présence globale et l’acquisition de Kivera pour renforcer ses capacité en sécurité du Cloud, Cloudflare est considéré comme un visionnaire du SASE avec son offre Cloudflare One.

Perspectives d’évolutions : vers un SASE plus intelligent et unifié

L’avenir du SASE s’articule autour de tendances fortes qui vont façonner le marché :

- L’émergence du SASE unifié : Jusqu’ici une partie des solutions SASE se basait sur l’agrégation de services distincts qui existaient dans les catalogues des fournisseurs historiques de solutions de réseau et de sécurité. Les fournisseurs s’orientent aujourd’hui vers des solutions de « SASE unifié » où les composants réseau (SD-WAN) et de sécurité (SSE) sont nativement intégrés dans une seule et même plateforme et gérés via une console unique. Cette approche offre une meilleure synergie et une plus grande efficacité opérationnelle.

- La consolidation vers des solutions à fournisseur unique : Les entreprises se tournent aussi de plus en plus vers ces plateformes SASE unifiées provenant d’un seul et même fournisseur afin de simplifier la gestion, de réduire la complexité et d’améliorer la visibilité et l’inter-compatibilité dans leur architecture. Cette tendance favorise les acteurs disposant d’un portefeuille complet alliant réseau et sécurité. Dell’Oro estime que les solutions SASE à fournisseur unique représenteront 90% du marché d’ici 2029.

- L’intégration de l’Intelligence Artificielle (IA) et du Machine Learning (ML) : L’IA est un moteur d’innovation majeur pour le SASE. Elle permet d’automatiser l’application des politiques de sécurité et d’optimiser les performances du réseau. L’IA aide aussi à analyser en continu les modèles de trafic observés pour identifier les anomalies et à automatiser les réponses aux incidents, renforçant ainsi la posture de sécurité globale. Selon Gartner, l’intégration d’assistants IA dans les consoles SASE devient un critère de sélection important pour les acheteurs.

- La généralisation du Zero Trust : Le principe du « Zero Trust », qui consiste à ne jamais faire confiance par défaut et à vérifier systématiquement chaque demande d’accès, est au cœur de la philosophie SASE. L’accès réseau Zero Trust (ZTNA) remplace progressivement les VPN traditionnels en offrant un contrôle d’accès plus granulaire et plus sécurisé aux applications, quel que soit l’emplacement de l’utilisateur.

En conclusion, le marché du SASE n’en est qu’à ses débuts et va continuer sa forte croissance, notamment porté par les besoins croissants des entreprises liés au télétravail, la dispersion de la donnée, l’adoption du cloud et la pression réglementaire. Alors que jusqu’ici la majorité des solutions SASE étaient basées sur l’association de deux fournisseurs réseaux et sécurité distincts, les fournisseurs font évoluer leurs offres pour couvrir l’ensemble des fonctionnalités nécessaires pour délivrer une solution unique. Les analystes de marchés prévoient une augmentation de la demande des entreprises vers ces solutions tout-en-un et une consolidation du marché autour des principaux acteurs déjà en place.

Freins et défis de l’adoption

Complexité et maturité des offres

La maturité encore hétérogène des fonctionnalités et des infrastructures des fournisseurs impose parfois des arbitrages entre couverture géographique, latence, profondeur de services et modèles mono ou bi‑fournisseur. Gartner souligne notamment que des capacités encore incomplètes chez certains éditeurs, des silos organisationnels distincts entre équipes réseau et sécurité, et des contraintes de couverture PoP (points de présence géographiques) peuvent freiner les déploiements à grande échelle. Gartner note aussi la complexité de certaines offres du marché, en termes de tarification et d’aisance d’administration (consoles de management multiples notamment) qui ralentit l’adoption de ces nouvelles solutions.

Interopérabilité avec l’existant

L’intégration avec l’existant est parfois un point de friction, notamment pour l’intégration des infrastructures historiques dans les solutions SASE. Elle doit souvent se faire par étape avec des phases de coexistence entre des infrastructures dans le périmètre SASE et des infrastructures historiques en dehors. L’installation d’agents logiciels sur une multitude de terminaux divers peut complexifier la tâche, voire nécessiter l’établissement de stratégies supplémentaires pour gérer les terminaux non compatibles. En amont des migrations, une cartographie exhaustive de l’existant (sites, applications, données, utilisateurs, terminaux) est indispensable pour choisir la solution SASE la plus adaptée et planifier la migration. Cette cartographie peut, par exemple, permettre d’identifier qu’une solution donnée ne correspond pas aux attentes de l’entreprise en termes de géolocalisation des points de présences, pour des impératifs de latence et de résilience notamment.

Difficultés organisationnelles

La migration et la gestion de ces nouveaux outils à l’intersection entre le réseau la sécurité apporte aussi des changements organisationnels. Des équipes distinctes en charge du périmètre réseau, cybersécurité et poste de travail (pour la gestion des agents) doivent revoir leurs méthodes de travail et leurs responsabilités pour intégrer ces outils. Des efforts de formations sont aussi requis, à la fois pour les administrateurs et pour les utilisateurs finaux.

Enfin l’évolution vers des modèles mono-fournisseur freine certains décideurs qui ont des craintes de la dépendance au fournisseur que cela pourrait engendrer. En effet, avec un seul fournisseur pour une grande partie des fonctionnalités réseau et cybersécurité de l’entreprise et d’importants couts de migration, il existe un risque de se retrouver à la merci de changements unilatéraux du fournisseur (tarification, abandon de fonctionnalités, support d’OS pour les agents etc …).

Conclusion

Alors que le télétravail, l’adoption du Cloud et de l’IoT dispersent les périmètres réseaux historiques, le SASE s’impose comme une réponse cohérente pour unifier réseau et cybersécurité autour d’un modèle performant et sécurisé, centré sur l’identité et le contexte. La combinaison du SD-WAN, SWG, FWaaS, CASB et ZTNA dans une plateforme unifiée permet l’application uniforme de la politique de sécurité, même dans des environnements distribués, mobiles et multi-cloud.

Ce marché, en forte croissance, tend vers des offres plus intégrées et mono-fournisseurs délivrant toutes les fonctionnalités par une seule plateforme.

L’adoption du SASE représente une transformation importante qui doit être planifiée consciencieusement. Pour y arriver, privilégiez une approche par étapes :

- Cartographier les applications, données, utilisateurs, sites et flux pour identifier l’ensemble du périmètre et définir des actifs pilotes

- Cadrer les objectifs métiers et risques prioritaires, avec les indicateurs de performance, de sécurité et réglementaires à respecter

- Évaluer les solutions du marché en fonction du besoin (compatibilité avec l’existant, couverture géographique, performance, tarification, fonctionnalités proposées, simplicité d’administration)

- Réaliser des pilotes ciblés avec des KPIs clairs préétablis

- Planifier le changement par vagues et former les équipes

Bien orchestré, le SASE offre le meilleur en matière de sécurité, de performance et de résilience du réseau, tout en s’adaptant aux transformations majeures que connaissent les entreprises modernes. Néosoft peut vous accompagner dans la planification et la conduite du changement pour votre transition vers le SASE.