DevSecOps : la sécurité au cœur du DevOps

Sommaire

- Intégrer la sécurité dans le cycle DevOps

- Les outils et pratiques incontournables du DevSecOps

- Vos « must-do » pour réussir

- Sécurité et conformité : défis & solutions

- Conclusion

Si le DevOps a permis aux entreprises de se développer à une vitesse fulgurante grâce à une rapidité de déploiement, les organisations doivent néanmoins faire face à l’apparition de nouvelles vulnérabilités.

Afin d’améliorer la robustesse des applications et de gagner en conformité, les opérations DevOps traditionnelles doivent évoluer. Plutôt que de considérer la sécurité comme une réflexion à part ou comme une étape de contrôle finale, il est devenu impératif de passer à une approche DevSecOps afin d’intégrer la sécurité tout au long du développement et de la livraison.

Dans cet article, découvrez comment intégrer la sécurité dans votre cycle DevOps grâce à des outils et pratiques incontournables. Nous explorerons les solutions clés pour réussir votre démarche DevSecOps, en abordant les défis de sécurité et de conformité, ainsi que les moyens de les surmonter efficacement.

Intégrer la sécurité dans le cycle DevOps

DevSecOps est la fusion des pratiques de développement (Dev), de Sécurité (Sec) et d’exploitation (Ops), dans le cadre d’activités de développement des logiciels (App).

Le terme met l’accent sur l’intégration de la sécurité dès le début, et tout au long, du cycle de vie du développement des logiciels.

Ainsi, les pratiques DevSecOps intègrent la sécurité de manière proactive et continue dans le processus de développement et d’exploitation des logiciels : c’est la sécurité by design.

Nous pouvons dire sans exagérer que DevSecOps revient à faire du DevOps correctement. C’est une évolution directe du mouvement.

La sécurité s’intègre dans chaque étape du cycle de vie des applications grâce au DevSecOps :

- Planification et conception :

- Identification des risques potentiels associés à la nouvelle fonctionnalité ou à l’application.

- Élaboration de spécifications claires concernant les exigences de sécurité, la confidentialité des données et la conformité.

- Formation régulière de l’équipe sur les meilleures pratiques de sécurité et sur les menaces émergentes.

- Développement :

- Intégration des principes de sécurité dès le début de la phase de développement.

- Revues régulières du code pour détecter d’éventuelles vulnérabilités ou mauvaises pratiques.

- Utilisation de bibliothèques et des dépendances à jour et qui ne présentent aucune vulnérabilité connue.

- Intégration continue :

- Automatisation de l’analyse du code (SAST).

- Vérification des bibliothèques et dépendances tierces.

- Test :

- Lancement de suites de tests automatisés qui se concentrent spécifiquement sur les vulnérabilités de sécurité.

- Simulation d’attaques pour identifier les faiblesses potentielles.

- Déploiement :

- Lancement d’analyses de sécurité sur l’application en cours d’exécution (DAST).

- Configuration optimale de tous les environnements y compris la production.

- Opération :

- Utilisation des outils pour surveiller l’application en temps réel et détecter toute activité suspecte.

- Rédaction d’un plan clair pour réagir rapidement en cas d’incident de sécurité.

- Application régulière des patches et des mises à jour pour remédier aux vulnérabilités découvertes après le déploiement.

- Retour d’expérience :

- Analyse post mortem des incidents : que s’est-il passé ? pourquoi ? comment améliorer les processus pour éviter une répétition à l’avenir ?

- Feedbacks continus : communication régulière entre les équipes de développement et d’exploitation sur leurs observations et préoccupations en matière de sécurité.

Les outils et pratiques incontournables du DevSecOps

Pour garantir la sécurité tout au long du cycle de développement, il est essentiel d’intégrer des vérifications et des tests automatisés à chaque étape. Cela permet de détecter rapidement les problèmes de sécurité, d’améliorer la qualité du code et de se conformer aux normes de sécurité. En automatisant ces vérifications, les équipes peuvent se concentrer sur des tâches stratégiques tout en maintenant un environnement sécurisé. Voici un aperçu des vérifications à effectuer à différents stades :

- Vérifications pré-commit (Pre-commit checks) :

- Objectif : Identifier et résoudre les problèmes de sécurité courants avant que les modifications ne soient soumises au référentiel de code source.

- Avantages : Automatiser les tâches manuelles, augmenter la productivité, et réaliser les vérifications de sécurité en temps réel pendant le développement.

- Vérifications au moment du commit (Commit-time checks) :

- Objectif : Construire et réaliser des tests automatisés de base après un check-in.

- Avantages : Garantir que le code est toujours compilable et constructible et mettre en lumière les problèmes de sécurité majeurs.

- Vérifications au moment de la construction (Build-time checks) :

- Objectif : Effectuer des tests automatisés avancés après des vérifications réussies au moment du commit.

- Avantages : Identifier les dépendances vulnérables et rompre la construction en cas d’échec, comme lors de la détection de vulnérabilités.

- Vérifications au moment des tests (Test-time checks) :

- Objectif : Déployer la dernière version valable sur un environnement de test et exécuter tous les tests nécessaires.

- Avantages : Il s’agit de la dernière phase de test avant la mise en production, l’environnement est donc le plus représentatif de celui de production.

- Vérifications au moment du déploiement (Deploy-time checks) :

- Objectif : Effectuer des vérifications de sécurité supplémentaires avant et après le déploiement.

- Avantages : Découvrir les bugs qui pourraient avoir échappé aux tests pré-production et obtenir des informations sur les types de trafic que l’application reçoit.

Ces étapes sont conçues pour intégrer des mesures de sécurité à chaque phase du cycle de vie du développement logiciel, du codage initial au déploiement final dans un environnement de production.

Selon Puppet’s « State of DevOps Report », les équipes qui intègrent la sécurité dès le début du cycle de vie du développement logiciel passent 50% moins de temps à corriger des problèmes de sécurité ultérieurs.

Les bonnes pratiques DevSecOps

- Revue de code : effectuer des revues de code systématiques pour identifier les failles de sécurité potentielles.

- Tests de sécurité : intégrer des tests de sécurité dans le pipeline CI/CD pour détecter les vulnérabilités le plus tôt possible.

- Formation continue : assurer une formation continue des développeurs sur les meilleures pratiques de sécurité.

- Analyse de code statique : utiliser des outils d’analyse de code statique pour identifier les vulnérabilités potentielles dans le code source avant qu’il ne soit exécuté.

- Tests de pénétration : effectuer des tests de pénétration réguliers pour simuler des attaques réelles et identifier les failles de sécurité exploitables.

- Surveillance continue : mettre en place une surveillance continue des environnements de production afin de détecter et répondre rapidement aux incidents de sécurité.

Ces méthodes additionnelles complètent les vérifications régulières pour assurer une sécurité robuste et proactive tout au long du cycle de vie du développement logiciel.

Un rapport de Sonatype indique que 63% des équipes DevOps déclarent avoir amélioré leur conformité aux normes de sécurité grâce à une meilleure automatisation et intégration des outils de sécurité.

Vos « must-do » pour réussir

Les indicateurs de performance DevSecOps

Tout comme pour le DevOps, les indicateurs de performance clés sont essentiels pour mesurer l’efficacité des pratiques DevSecOps et garantir une sécurité continue tout au long du cycle de développement logiciel.

Voici quelques exemples d’indicateurs à suivre :

| KPI | Description | Métrique |

|---|---|---|

| Nombre de vulnérabilité découvertes | Quantifie les vulnérabilités identifiées dans le code. Un nombre élevé peut indiquer la nécessité d’améliorer les pratiques de codage sécurisées et d’effectuer des revues de code plus rigoureuses. | Nombre de vulnérabilités |

| Temps de résolution des vulnérabilités | Mesure le délai entre l’identification et la résolution d’une vulnérabilité. Un temps de résolution rapide est crucial pour minimiser l’exposition aux risques de sécurité et surveiller l’efficacité des processus de réponse aux incidents. | Heures, jours |

| Taux de conformité à la sécurité | Indique le pourcentage de code conforme aux politiques de sécurité de l’organisation. Cet indicateur aide à assurer que les pratiques de développement suivent les meilleures pratiques de sécurité et à identifier les besoins en formation. | Pourcentage |

| Nombre d’incidents de sécurité (intrusions, fuite de données, etc.) | Évalue l’efficacité des mesures de prévention et de détection des incidents. Ce nombre donne une vue d’ensemble de l’environnement de sécurité. | Nombre d’incidents |

En intégrant ces KPIs, les organisations peuvent surveiller et améliorer continuellement leurs pratiques de sécurité, adoptant une approche proactive pour la gestion des risques et renforçant la résilience de leurs applications.

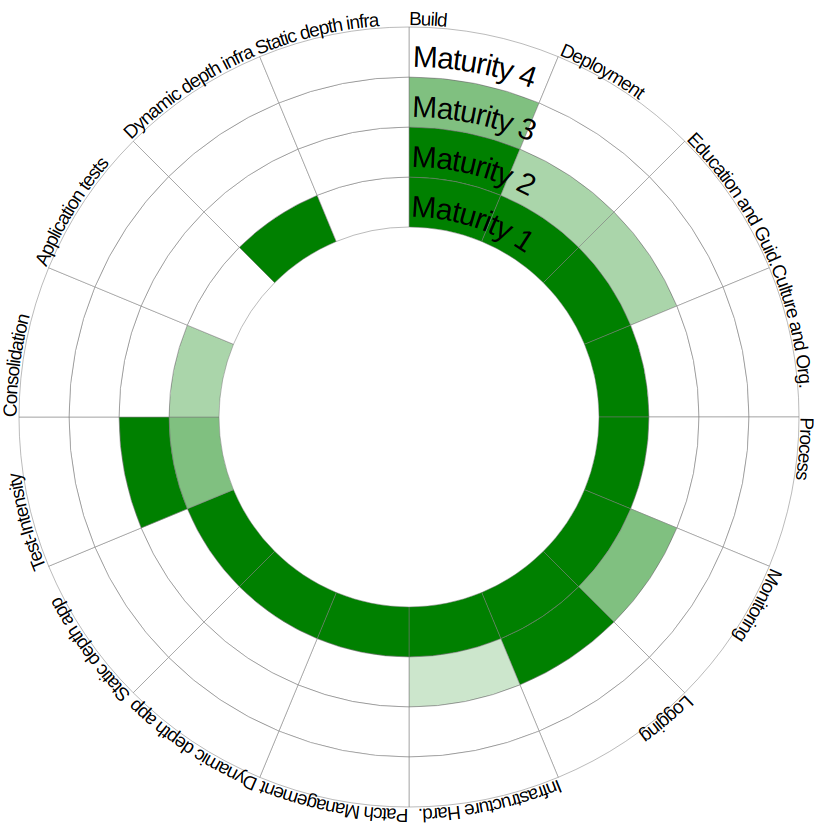

Le radar OWASP (Open Web Application Project)

L’OWASP est une organisation mondiale à but non lucratif dédiée à l’amélioration de la sécurité des logiciels. Elle offre des ressources, des outils et des formations pour aider les développeurs et les organisations à sécuriser leurs applications web.

Le radar OWASP visualise les catégories de risques et de vulnérabilités identifiées. Il permet d’évaluer et de comparer la maturité des pratiques de sécurité d’une organisation par rapport aux meilleures pratiques recommandées.

Les principales catégories du radar OWASP :

- Contrôles d’accès :

- Authentification et autorisation.

- Gestion des sessions et des identités.

- Validation des entrées :

- Validation et assainissement des données d’entrée.

- Protection contre les injections SQL et autres attaques similaires.

- Cryptographie :

- Utilisation correcte des algorithmes de chiffrement.

- Gestion sécurisée des clés et des certificats.

- Gestion des erreurs :

- Journalisation et gestion des erreurs.

- Réponse aux incidents de sécurité.

- Configuration de sécurité :

- Configuration sécurisée des serveurs et environnements d’exécution.

- Protection des données :

- Protection des données sensibles en transit et au repos.

- Politiques de confidentialité et de protection des données.

- Monitoring et logging :

- Mise en place de systèmes de surveillance et de journalisation.

- Analyse proactive des logs pour détecter anomalies et intrusions.

Le radar permet de visualiser les forces et faiblesses en matière de sécurité. En suivant les recommandations de l’OWASP, les entreprises peuvent prioriser leurs actions et mieux se protéger contre les cybermenaces et vulnérabilités.

Les Security Champions

Dans le cadre de la mise en place du DevSecOps, il est crucial d’identifier les Security Champions. Ces membres de l’équipe jouent un rôle clé pour intégrer et promouvoir les pratiques de sécurité.

Pourquoi les Security Champions sont-ils importants ?

Les Security Champions sont essentiels car ils agissent comme des promoteurs de la sécurité au sein de leurs équipes. Leur mission est d’évangéliser leurs collègues sur les meilleures pratiques de sécurité et de veiller à ce que celles-ci soient intégrées dès le début, et tout au long, du cycle de développement.

En sensibilisant constamment leurs pairs, ils aident à créer une culture de sécurité forte et proactive.

Rôle et responsabilités des Security Champions

Les Security Champions sont responsables de l’adoption et de la promotion des pratiques DevSecOps. Ils jouent un rôle crucial en sensibilisant leurs collègues à l’importance de la sécurité et en partageant des connaissances sur les meilleures pratiques.

Ils servent de pont entre les équipes de développement et l’équipe de sécurité (Equipe Sec). Cette interface directe permet de faciliter la communication et la collaboration, assurant une mise en œuvre fluide et efficace des mesures de sécurité.

Les Security Champions ne sont pas des recrues externes, mais des membres internes que nous accompagnons et formons pour ce rôle. En tant que membres existants de l’équipe, ils possèdent la crédibilité et l’influence nécessaires pour encourager leurs collègues à adopter des comportements sécuritaires.

Avantages d’avoir des Security Champions

La présence de Security Champions dans les équipes apporte de nombreux avantages :

Responsabilisation des équipes : les Security Champions s’assurent que tous comprennent l’importance de la sécurité et y contribuent activement.

Intégration continue : grâce à leur présence, les pratiques de sécurité sont intégrées de manière continue dans tous les processus de développement. Cela permet de détecter et de résoudre les vulnérabilités plus tôt, réduisant ainsi les risques pour l’organisation.

Réactivité : les Security Champions, par leur expertise et leur vigilance, aident à identifier et à résoudre rapidement les problèmes de sécurité. Leur rôle permet une meilleure prévention et une réactivité accrue face aux menaces potentielles.

Mise en œuvre et collaboration

Pour que les Security Champions jouent pleinement leur rôle, il faut sélectionner des membres de l’équipe et les former spécifiquement. Ils bénéficient d’un accompagnement continu pour développer leurs compétences en matière de sécurité.

Les Security Champions interagissent régulièrement avec l’équipe de sécurité et les autres champions pour partager des informations, des stratégies et des retours d’expérience. Cette étroite collaboration favorise une mise en œuvre harmonieuse des pratiques DevSecOps et assure une amélioration continue de notre posture de sécurité.

En identifiant et en formant des Security Champions, nous posons les bases solides pour une culture DevSecOps robuste et durable, où chaque membre de l’équipe est impliqué et conscient des enjeux de sécurité.

L’identification et la formation des Security Champions sont des étapes cruciales pour une adoption réussie de DevSecOps. En responsabilisant chaque membre de l’équipe et en intégrant les pratiques de sécurité dans tous les processus de développement, nous créons une culture de sécurité robuste et proactive.

Pour approfondir vos connaissances, nous vous recommandons vivement l’excellent ouvrage de Jordan Assouline : « Développez et administrez vos services en toute sécurité ». Cette ressource précieuse vous guidera dans l’intégration des meilleures pratiques de sécurité et renforcera vos compétences pour protéger efficacement vos systèmes et données.

Sécurité et conformité : défis & solutions

Dans un monde où les cybermenaces évoluent constamment et où les réglementations sont de plus en plus strictes, la sécurité et la conformité représentent des défis majeurs pour les entreprises.

Si le DevSecOps consiste à intégrer la sécurité dès le début du cycle de développement, l’approche Zero Trust est également cruciale dans ce contexte.

Les modèles traditionnels de sécurité partent du principe que tout ce qui se trouve à l’intérieur du périmètre du réseau est digne de confiance. Contrairement à cette approche, le modèle Zero Trust repose sur l’idée que toute requête, qu’elle provienne de l’intérieur ou de l’extérieur du réseau, doit être vérifiée. Cela implique :

- Une authentification et une autorisation continues,

- L’application stricte des moindres privilèges,

- La vérification de l’identité et de l’intégrité des appareils et des utilisateurs avant de leur accorder l’accès aux ressources.

Ce modèle est particulièrement pertinent dans les environnements DevOps modernes, où les applications et les données sont dispersées à travers des infrastructures multi-cloud et hybrides.

Les contraintes réglementaires, telles que le RGPD en Europe, le CCPA en Californie, ainsi que des normes sectorielles comme HIPAA pour la santé ou PCI-DSS pour les paiements, imposent des exigences strictes en matière de protection des données et de confidentialité. Les entreprises doivent non seulement se conformer à ces réglementations mais aussi prouver leur conformité en cas d’audit. Le DevOps, avec ses principes d’automatisation et de répétabilité, permet de mettre en place des processus de conformité continue. Il réduit ainsi le risque de non-conformité et les coûts associés à la gestion manuelle de la conformité.

En intégrant le concept de Policy as Code, les entreprises peuvent définir, gérer et appliquer leurs politiques de sécurité et de conformité de manière automatisée à travers tout le cycle de vie des applications. Cette approche permet de s’assurer que toutes les configurations et les déploiements respectent systématiquement les exigences réglementaires, simplifiant ainsi les audits et renforçant la gouvernance globale.

Les architectures modernes comme les services mesh et la micro-segmentation jouent également un rôle clé dans la sécurisation des environnements DevOps. Les services mesh facilitent la gestion sécurisée des communications entre microservices. Ils assurent un chiffrement de bout en bout, une authentification mutuelle et une observabilité complète des flux de données. La micro-segmentation, quant à elle, permet de diviser le réseau en segments logiques plus petits, chacun doté de ses propres politiques de sécurité. Cela limite les mouvements latéraux des attaquants et confine les éventuelles brèches, réduisant ainsi l’impact des attaques.

Dans ce contexte, le rôle du DevOps ne doit pas être sous-estimé. En effet, le DevOps encourage une culture de collaboration et de communication entre les équipes de développement, d’opérations et de sécurité, ce qui permet de détecter et de corriger les vulnérabilités plus tôt dans le cycle de vie des applications. L’automatisation des tests de sécurité, des scans de vulnérabilités, et des audits de conformité intégrés dans les pipelines CI/CD, garantit une sécurité et une conformité continues et systématiques.

Conclusion

Il est primordial d’adopter une approche DevSecOps holistique et intégrée, où la sécurité est une responsabilité partagée et omniprésente tout au long du cycle de développement et d’exploitation des applications. Le DevOps, soutenu par le DevSecOps, le Zero Trust, et des architectures sécurisées et segmentées, devient indispensable pour les entreprises modernes. En effet, en adoptant le modèle DevSecOps, les organisations peuvent accélérer leurs déploiements tout en renforçant la sécurité et la robustesse de leurs applications et infrastructures. Cette approche permet non seulement de maintenir une agilité opérationnelle, mais également de garantir une protection renforcée dans un environnement technologique en constante évolution, augmentant ainsi la confiance des clients envers les services de l’entreprise.